1.125.604

kiadvánnyal nyújtjuk Magyarország legnagyobb antikvár könyv-kínálatát

A számítógépes információbiztonság alapjai

Nyitott rendszerű képzés - távoktatás - oktatási segédlete - Tankönyv

| Kiadó: | LSI Oktatóközpont |

|---|---|

| Kiadás helye: | Budapest |

| Kiadás éve: | |

| Kötés típusa: | Ragasztott papírkötés |

| Oldalszám: | 137 oldal |

| Sorozatcím: | |

| Kötetszám: | |

| Nyelv: | Magyar |

| Méret: | 24 cm x 17 cm |

| ISBN: | 963-577-128-2 |

| Megjegyzés: | Fekete-fehér ábrákkal. |

naponta értesítjük a beérkező friss

kiadványokról

naponta értesítjük a beérkező friss

kiadványokról

Tartalom

| Előszó | 3 |

| Felsőszíntű vezetők és vállalkozók figyelmébe! | 5 |

| Szomorú, de megtörtént... | 5 |

| Három téves feltevés | 6 |

| Miért nem kielégítő a védelem? | 3 |

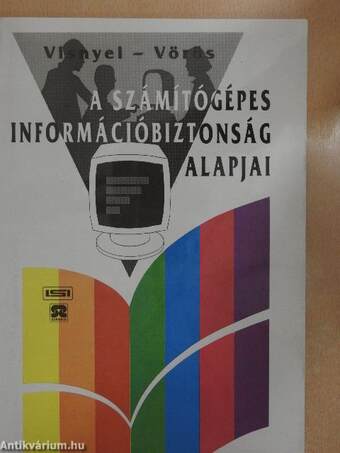

| Honnan várható a fenyegetés? | 7 |

| A biztonságnövelés akadályai | 12 |

| Az "emberi oldal" | 12 |

| Az emberi tényező adminisztratív szabályozásának néhány pontja: | 13 |

| Információvédelmi program | 18 |

| Mennyit kér nekünk az információ? | 18 |

| Honnan származnak az intézményen belüli fenyegetések az információra, mint vagyontárgyra nézve? | 19 |

| A jó védelmi rendszer | 19 |

| Miért került előtérbe az információbiztonság? | 20 |

| Az információvédelem hat alapszabálya: | 20 |

| A kockázat felbecsülése | 21 |

| Reagálás a vészhelyzetre | 23 |

| A DoD Narancsszínű könyve | 24 |

| A biztonságos és a megbízható rendszer közötti különbség | 24 |

| Panaszok a Narancsszínű Könyvre | 28 |

| Az NCSC Vörös Könyve | 28 |

| A törvény nevében... | 31 |

| A hacker-ek jogai | 39 |

| A védekezésről kicsit részletesebben | 40 |

| A számítástechnikát alkalmazók figyelmébe! | 40 |

| A gyenge pontok | 43 |

| Jelszavak használatának hátulütői | 45 |

| A hozzáférés felügyelésének általános módszerei | 46 |

| A hozzáférés felügyelésének további módszerei | 46 |

| A jelszavak használatának helyei: | 48 |

| A jó jelszavak | 53 |

| Tanácsok "blickfangos" felhasználó jelszavak használatához | 54 |

| Algoritmusok adatvédelem | 55 |

| A rejtjelezés hatékonysága... | 55 |

| Matematikailag feltétlenül biztos rendszer | 56 |

| Néhány szó a "DES"-ről | 56 |

| Hálózati rejtjelezés | 61 |

| Hol érdemes a hálózatba rejtjelezni? | 62 |

| Kriptográfia Magyarországon | 62 |

| A fizikai védelem céja | 62 |

| A fizikai védelem emberi oldalának eszközei? | 64 |

| Biztonsági rendszerek kiértékelése | 66 |

| A hozzáférés szabályozása | 66 |

| Tűzvédelem | 76 |

| Környezet | 77 |

| Rendszerszoftver | 77 |

| Alkalmazói szoftver | 80 |

| Adatok | 82 |

| Folyamatosság | 84 |

| Személyzet | 85 |

| Belső felügyelet és szervezés | 90 |

| Programozott fenyegetések | 91 |

| Hátsó ajtók, kiskapuk és csapdák | 92 |

| Logikai bombák | 94 |

| Vírusok | 94 |

| Boot szerktor vírusok | 95 |

| Partíciós tábla vírusok | 95 |

| Az állomány vírusok: Közvetlen akció | 96 |

| Az állomány vírusok: Közvetlen akció | 97 |

| Védekezés vírusok ellen | 97 |

| Programférgek | 98 |

| Trójai programok | 99 |

| Védekezés a trójai programok ellen | 101 |

| Baktériumok és nyulak | 101 |

| Vírusok által okozott károk | 102 |

| Szándékos károkozás | 102 |

| Nem szándékos közvetlen károkozás | 103 |

| Vírusírtás-okozta károk | 103 |

| Erőforrások lekötéséből keletkezett károk | 103 |

| Vírusok a lokális hálózatokon | 104 |

| Novell Netware | 106 |

| Óvintézkedések | 107 |

| Mit tegyünk, ha vírusfertőzést kaptunk: Általános tanácsok | 108 |

| Potenciáis - Unix felhasználók figyelmébe - az unix titkosított jelszó rendszer | 109 |

| Az unix állományrendszer | 110 |

| Az állomány-engedélyek használata | 110 |

| További speciális engedélyek: SUID, SGID és STICKY bitek | 112 |

| A SUID-el kapcsolatos problémák | 113 |

| Az elérési jogok megváltoztatása | 113 |

| A kereskedelemi forgalmú védelmi rendszerek | 115 |

| Hálózati biztonsági kérdések | 116 |

| Piaci irányzatok | 118 |

| Zárszó | 127 |

| Irodalmi hivatkozások | 128 |

| Fontosabb iso szabványok | 130 |

| Tárgymutató | 132 |

| Tartalomjegyzék | 135 |